DMARCとは何か?仕組みやメリットの解説&設定方法について紹介

2024年01月12日

自社が配信する正当なメールが迷惑メール扱いにならないために、認証技術のSPFとDKIMを設定する必要があります。

しかし、この2つの認証技術は正当なメールであることは証明できますが、なりすましメールの被害を防ぐことができません。

そこで有効なのが、なりすましメール防止策の認証技術としてのDMARCを設定することです。

簡単に説明すると、悪質な業者はヘッダFromに記載するドメイン(実在する企業などのドメイン)とは別のドメイン情報などをSPFとDKIMに合格(PASS)させて、なりすましメールを送り付けます。

この偽装行為はSPFとDKIMでは見破れないため、DMARCの設定が必要になります。

そこで今回は『DMARCとは何か?仕組みやメリットの解説&設定方法について紹介』と題して、DMARC関連の情報をできるだけわかりやすく解説します。

▲メルマガ業務を、出来るだけラクに▲

「メルマガの読者像を想定する」「メルマガ登録者を増やすための集客方法」「メルマガを運用するにあたっての目標設定」などについてはこちら

関連記事メルマガの始め方が分からない!初心者でもすぐにできる事前準備とは

- 1DMARCとは?SPFとDKIMの欠点を補強

- 1.1DMARC設定によりできることは何か

- 1.1.1認証技術を強化することができる

- 1.2なりすましメールを拒否したり隔離ができる

- 1.3配信したメールの認証の成功・失敗を確認できる

- 2SPF・DKIMそれぞれの仕様と欠点について

- 2.1SPFはどんな認証技術でどんな欠点があるか

- 2.2DKIMはどんな認証技術でどんな欠点があるか

- 3DMARCの仕組みはどんなものか

- 3.12つの指示を登録する「DMARCレコード」

- 3.1.1認証失敗したメールの処理を指示する「DMARCポリシー」

- 3.1.2認証の成功・失敗の結果を受ける「DMARCレポート」

- 4DMARCの設定方法・SPFとDKIMの設定方法

- 4.1DMARCの設定方法

- 4.2簡単にSPFとDKIMの設定方法

- 4.2.1SPFの設定方法

- 4.3DKIMの設定方法

- 5DMARCの設定確認方法

- 6DMARC設定後に起こるメリット・デメリット

- 6.1DMARC設定で得られるメリット

- 6.1.1なりすましメールの攻撃を防止することができる

- 6.1.2送信側への信用度の向上・安心安全のもとメールが届く

- 6.1.3配信したメールの到達率がアップする

- 6.2DMARC設定で発生するデメリット

- 6.2.1管理の負担がかなり大きいものとなる

- 6.2.2DMARCに対応したメールシステムが少ない

- 6.2.3DMARCの設定が複雑で専門知識が必要

- 6.2.4DKIMの第三者署名が認められない

- 6.2.5DMARCレポートの解読には専門知識が必要

- 7メルマガはコンビーズメールプラス

- 8まとめ

目次

DMARCとは?SPFとDKIMの欠点を補強

DMARCとは、配信するメールのドメイン認証技術のひとつで、以下のような役割があります。

DMARCの役割

- メール送信側が認証に失敗したメールの取り扱い方法を指定すること

- メール送信側が受信側から認証結果を受け取ること

- 代理署名を許可しないこと

DMARCは、別の認証技術の一種であるSPFとDKIMのどちらかを導入しているかが前提となっており、SPFとDKIMのどちらかの認証が不一致だった際どのように処理するかを、配信側で決定することができます。

要するに、DMARCはSPFとDKIMの欠点を補強するための認証技術といえます。

DMARC設定によりできることは何か

DMARCを設定することで、できることは上記でも少し触れていますが、改めてまとめると以下のとおりとなります。

DMARC設定を簡単にまとめると、

- 認証技術を強化することができる

- なりすましメールを拒否したり隔離ができる

- 配信したメールの認証の成功・失敗を確認できる

では、ひとつずつ見てみましょう。

認証技術を強化することができる

DMARCは、配信したメールのヘッダFromに記載されているドメインと、SPFやDKIMに認証されているドメインが同じものかをチェックすることができます。

この認証技術により、悪意のある者のなりすましメールを防止できます。

なりすましメールを拒否したり隔離ができる

SPFやDKIMの場合、配信されたメールの認証失敗が発生すると処理を受信側にゆだねる状態になってしまいます。

DMARCの場合、配信されたメールが認証失敗すると、

あらかじめ設定しておいたDMARCポリシーに準じて、なりすましメールを

- 「隔離」

- 「ブロック」

- 「何もしない」

のどれかの処理を行うことができます。

そのため、ドメインの信用度を守るだけでなく、受信側への被害も減らすことができます。

配信したメールの認証の成功・失敗を確認できる

DMARCでは、DMARCレポートという形で認証の成功、失敗を確認できます。

この効果によって、正当なメールがどれだけ認証されているか、なりすましメールの状況確認などを、把握することができます。

SPF・DKIMそれぞれの仕様と欠点について

DMARCの仕組みや役割を解説する前に、まずはSPFとDKIMの仕様について簡単に紹介します。

SPFはどんな認証技術でどんな欠点があるか

SPFとは、配信された正当なメールが迷惑メールと誤認されるのを、防ぐための認証技術です。

SPF認証の主な流れ

- 配信者が自社のIPアドレスをDNSサーバへ登録する

- DNSサーバに配信したメールが「SPFレコード」として登録される

- 受信者がDNSサーバに「SPFレコード」を要求する

- レコードと配信側の「IPアドレス」を照合する

このような過程を経て、メール配信元のメールサーバにあるIPアドレスと同じかをチェックすることで、配信者から送られてきたメールが、正当か非正当かを判断します。

SPFの欠点としては以下のようなものがあります。

SPFの欠点

- メールが転送される認証失敗を起こす可能性がある

- メールに表示されるヘッダFromを認証しない

- 自社のドメインがヘッダFromのなりすましに悪用されることが防止できない

- SPFの認証失敗したメールの拒否などを受信側にゆだねられる

DKIMはどんな認証技術でどんな欠点があるか

DKIMとは、電子署名を使った認証技術です。

DKIMにより受信したメールが、正当な配信者から送られてきたものかどうかをチェックすることができます。

DKIM認証の主な流れ

- 配信者が公開鍵をDNSサーバへ登録する

- 配信者が電子署名を付与したメールを送る

- 受信者が公開鍵をDNSサーバへ要求する

- メールに付与された電子署名を検証する

この過程を通過すると、メールが受信されます。

DKIMの欠点としては以下のようなものがあります。

DKIMの欠点

- 導入・管理がやや難しい

- 電子署名の付与に使うドメインを認証するがヘッダFromは認証しない

- 自社のドメインがヘッダFromのなりすましに悪用されることを防止することができない

- SPFより普及率が低いため認証失敗したメールでも受信側に拒否されることは少ない

認証技術だけでなく、迷惑メールにならない方法などについてはこちら

関連記事メルマガが迷惑メールに分けられてしまう!その原因と防止法を解説!

DMARCの仕組みはどんなものか

まず、細かな解説をする前に、DMARCの流れがどんなものかについて簡単に説明します。

DMARC認証の主な流れ

- 配信者はDMARCレコード(認証失敗した際のDMARCポリシー〈メールの処理方法〉やDMARCレポート〈認証結果や失敗をまとめたもの〉)をDNSサーバに登録する

- 受信サーバはメールを受け取るとヘッダFromのドメインにDMARCレコードが登録されてるか確認する

- DMARCレコードがある場合は認証を実施する

- DMARCの認証が成功したらメールは受信される

- DMARCの認証が失敗したらDMARCポリシーをもとにメールの処理を行う

- 受信サーバはDMARCレポートとして認証の成功や失敗の統計を送信する

DMARCの認証技術はやや複雑なため、上記の流れを念頭に入れつつ、以下の各項目の解説を見ると、わかりやすいかと思います。

2つの指示を登録する「DMARCレコード」

DMARCは、DMARCレコードをDNSサーバに登録するところから開始します。

DMARCレコードは指示が2つあり、「DMARCポリシー」と「DMARCレポート」です。

認証失敗したメールの処理を指示する「DMARCポリシー」

ドメインがヘッダFromに記載されているもので、SPFまたはDKIMの認証失敗があった際、そのメールを「隔離」「ブロック」「何もしない」のどれで処理するかを配信側で指示できます。

この3つの処理方法がDMARCポリシーとなります。

以下がDMARCポリシーとして、指示が可能な3つの項目です。

DMARC指示が可能な3つ

- none(何もしない)認証失敗したメールの監視をするのみで、そのまま配信する

- quarantine(隔離する)認証失敗したメールを隔離として、迷惑メールフォルダへ移動する

- reject(拒否する)認証失敗したメールを拒否として、強制的に削除する

初期設定として、まず「none」からはじめるとよいとされています。

メール配信に影響がでないだけでなく、なりすましメールを送る悪意のある者はIPアドレスなどの報告を嫌うので、効果を発揮します。

認証の成功・失敗の結果を受ける「DMARCレポート」

DMARCレポートとは?

DMARCレポートとは、認証の成功・失敗といった結果を受信サーバで生成して、配信側にデータとして送るものです。DMARCレポートにより、認証状況の確認などだけでなく、潜在的な迷惑メールを特定することも可能となります。

DMARCの設定方法・SPFとDKIMの設定方法

DMARCを設定するには、基本的に自社で契約しているドメイン登録サービス会社やレンタルサーバ会社などの、管理画面で行うことができます。

DMARCの設定方法

DMARCを設定する場合、SPFとDKIMが設定されていることが前提となります(*SPFとDKIMの設定は後で解説)。

以下がDMARCの設定方法です。

DMARCポリシーはDNSサーバではTXTレコードとして公開されるのですが、

独自ドメインが〇〇▲▲××.comとすると

_dmarc.〇〇▲▲××.com. IN TXT "v=DMARC1; p=none; rua=mailto:report@example.com"

コード内には以下のような項目を入力していきます。

- v=DMARC1

- DMARCレコードのバージョンの番号

- p=none

- 認証失敗した場合のメールの取扱い(DMARCポリシー)

- rua=mailto:report@example.com

- DMARCレポートを送信するメールアドレス

以上の設定が完了すると、DMARC認証を実施することができます。

簡単にSPFとDKIMの設定方法

DMARCを設定するうえでは、SPFとDKIMが設定されていることが前提です。

簡単ですが、SPFとDKIMの設定方法を紹介します。

SPFの設定方法

SPF設定を行う場合、現在、利用しているメール配信システム会社へ「SPF設定のためのレコード情報」を教えてもらいます。

取得したSPFレコードを、ドメインを管理しているドメイン登録サービス会社やレンタルサーバ会社などの管理画面内に記載すれば完了です。

SPFのレコードを簡単に説明

SPFの形式としては基本形でいうと主に2つあり、メールを配信するサーバのIPアドレスかドメインで設定することができます。

主に

IPアドレスの場合は「v=spf1 ip4:(IPアドレス)~all」

ドメイン名の場合は「v=spf1 include:_spf.example.com ~all」

となります。

仮にIPアドレスでSPFを設定したとし、そのIPアドレスから配信されたメールをどう処理するかは、

- 「-all」

- 「~all」

- 「?all」

を選択することで可能となります。

- 「-all」(ハードフェイル)

- 設定されたIPアドレスからのメールの配信のみを許可し、それ以外のすべてのIPアドレスからのメールの配信は拒否します。

- 「~all」(ソフトフェイル)

- 設定されたIPアドレスからのメールの配信は許可し、それ以外のIPアドレスからのメールの配信を完全に拒否するのではなく、疑わしいものとして警戒するというものです。

- 「?all」(ニュートラル)

- 設定されたIPアドレスからのメールの配信以外のものは、特に信頼も疑いももたない、コード名どおり「中立」というスタンスとなります。

基本的にSPFを設定する場合「~all」からはじめることが多いです。

理由としては「-all」は強固なセキュリティのため、SPFの認証に失敗した不正なメールを完全にブロックできる反面、正当なメールも誤って拒否(何かしらの原因により認証が失敗するケース)される可能性があります。

そのため、まず「~all」からスタートして、正当なメールも誤って拒否される原因を解明し、問題なければ「-all」へ移行した方がよいとされています。

DKIMの設定方法

DKIMを設定する場合、第三者署名と作成者署名の2種類があるのですが、DMARCの認証を合格するためには、作成者署名が必要となります。

理由は、後述する『DMARC設定後に起こるメリット・デメリット』で解説します。

DKIMの認証を作成者署名にする場合、多くのメール配信システムが、オプション機能として提供しています。

作成者署名ができたら、あとはドメインを管理しているドメイン登録サービス会社やレンタルサーバ会社などの管理画面に入り記載すれば完了です。

DKIMの設定の主な流れ

DKIMの設定の主な流れを詳細に解説すると、公開鍵と秘密鍵のペアであるDKIMキーを生成し、公開鍵をDNSサーバへ追加、秘密鍵をメールサーバに保存し、メールサーバの設定を更新して配信される全メールにDKIM署名を追加することで完了します。

DMARCの設定確認方法

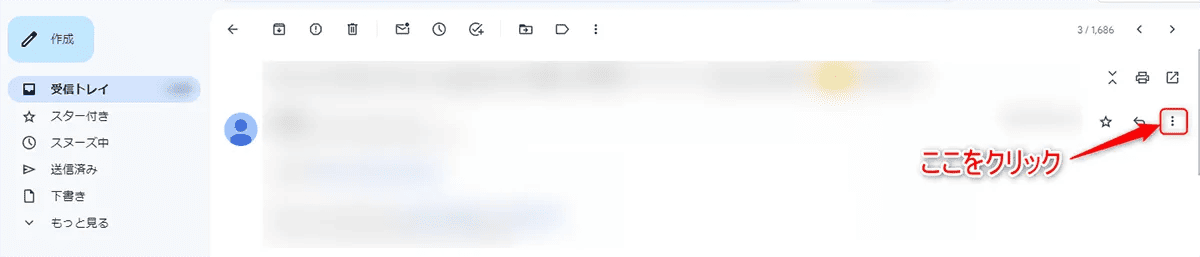

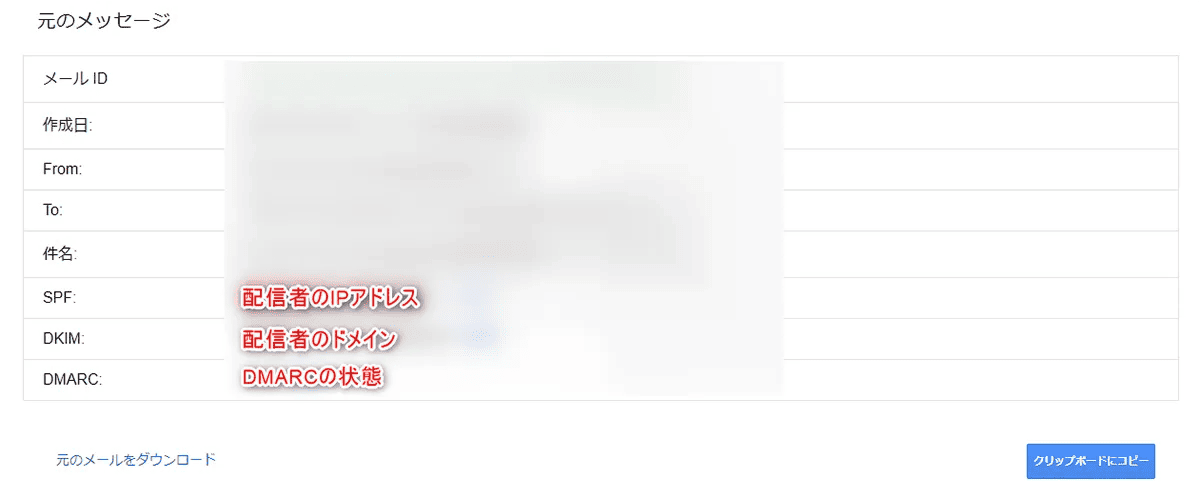

設定したDMARC、SPF、DKIMが正常に動作しているかを確認する方法としては、自社宛にメールを配信後、受信されたメールから確認することができます。

Gmailであれば、まず画面右のメニュー(3つの点)をクリックします。

クリック時に出てきたメニューの中から「<>メッセージのソースを表示」へ移ることで、DMARCの認証状況をチェックすることができます。

DMARC設定後に起こるメリット・デメリット

DMARCを設定することで、得られるメリットとデメリットがあります。

DMARC設定で得られるメリット

まずは、DMARCを設定することで得られるメリットについて解説します。

なりすましメールの攻撃を防止することができる

DMARCを設定することで、自社のドメインを悪用したなりすましメールを、DMARCポリシーに準じて拒否や隔離などが行えるため、なりすましの攻撃を減らすことができます。

また、SPFやDKIMだけでは、配信したメールの認証が成功したか失敗したかの状況把握ができないので、認証失敗を放置し続けるとメールの評価が下がってしまい、届きにくくなってしまいます。

そこでDMARCレポートを活用し、問題なくメール配信の運用ができているか、自社のドメインを悪用したなりすましメールが送られていないかを把握することで、原因を回避できます。

送信側への信用度の向上・安心安全のもとメールが届く

DMARCにより、自社が送ったメールが正当なものであることを、受信側に証明できます。

この効果により、配信したメールが届きやすくなるだけでなく、なりすましメールを減らすこともできるため、自社のドメインへの信頼度が高まります。

また、信頼度が高まることで、受信側と安全なコミュニケーションを提供できるので、ブランド力(自社のドメイン)を向上させることもできます

配信したメールの到達率がアップする

認証技術を導入することで、配信したメールが迷惑メールフォルダなどに振り分けられることを軽減できるため、到達率を高められる可能性がアップします。

DMARC設定で発生するデメリット

次は、デメリットの部分を解説します。

管理の負担がかなり大きいものとなる

DMARCを設定すると、認証が実施されたメールサーバすべてからDMARCレポートとして、配信側に送られてきます。

配信規模によってさまざまですが、メールの配信規模が大きければ大きいほど、1日何百件というDMARCレポートが送られてくるため、内容チェックの負担も比例して大きくなります。

また、DMARCポリシーにおいても継続的な監視と調整が必要です。

DMARCレポートを定期的に確認し、設定の最適化を行わなければいけません。

DMARCに対応したメールシステムが少ない

DMARCは比較的新しい認証技術なので、対応済みのメールシステムが少ないのが現状です。

ただ、これはDMARCが浸透すれば解決することなので、いずれ増える可能性があります。

現に、国外においてはGoogle、Yahoo!などには導入されています。

DMARCの設定が複雑で専門知識が必要

DMARCの設定は、SPF、DKIMの設定が完了しているのが前提となっているため、各認証技術を熟知していないといけません。

DNSサーバにDMARCレコードを指定するため、ある程度の専門知識がないとうまく実装されないので、認証技術を扱ったことのある方でないと、設定は難しいです。

専門知識が薄い状態でDMARC設定を行うと、DMARCポリシーを誤って設定してしまうこともあり、この場合、正当なメールが拒否されたり、迷惑メールとみなされる可能性が高まります。

DKIMの第三者署名が認められない

これはデメリットでありメリットでもあるのですが、DMARCではDKIMは第三者署名ではなく、作成者署名(自社のドメイン)での署名が必要となります。

理由としては、ヘッダFromとDKIMに署名されたドメインが同じかが求められるため、自社のドメインを署名した作成者署名が必要となります。

裏を返せば、第三者署名でDKIMの認証を合格させて、署名とは別のドメインをヘッダFromに記載しているメールがあれば、それはなりすましメールであることがわかり処理できる、というメリットがあります。

DMARCレポートの解読には専門知識が必要

DMARCレポートはxmlファイルとして送られてきます。

内容がコードになっているため、専門知識がないと解読ができません。

そのため、分析ツールを導入して解読する必要があります。

メルマガはコンビーズメールプラス

当社提供のメール配信システムであるCombz Mail PLUS(コンビーズメールプラス)は、メルマガの一斉配信やセグメント配信など、さまざまなメールマーケティングが行えます。

「メルマガをはじめたいけど、まず使用感を試してから」

という方には、30日間無料で使える「無料トライアル」を用意しています。

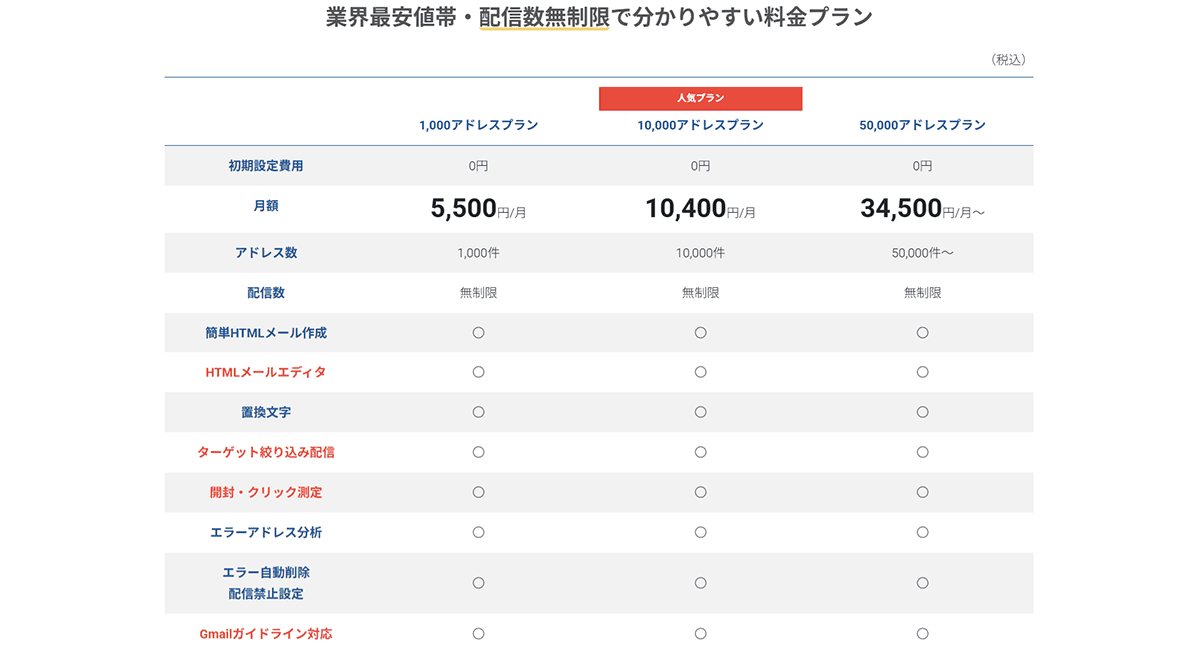

また、コンビーズメールプラスでは顧客ニーズにマッチするよう、あらゆる料金プランを用意しています。

当社は「業界最安値で配信数無制限」で、「アドレス件数1,000件、月額5,500円」からはじめることができます。

まとめ

今回の記事はいかがでしたでしょうか?

SPFとDKIMは配信したメールが正当であることは証明できますが、この2つの認証技術だけでは、改ざんされたヘッダFromかどうかの検証が行えません。

そのためDMARCの設定が必要となり、SPFやDKIMに登録したドメイン情報とヘッダFromにあるドメインが一致するかの検証を行い、なりすましメールの対策を行うわけです。

自社のドメインの信頼度を下げないためにも、DMARCの設定をするのを強くおすすめします。

以上、『DMARCとは何か?仕組みやメリットの解説&設定方法について紹介』でした。

▲メルマガ業務を、出来るだけラクに▲

資料請求・お問い合わせ

料金プランや運用のご相談まで、あなたの専属コンサルタントがサポートします

パートナー制度

コンビーズのサービスをご紹介していただくと、あなたも紹介者さんもおトク

セキュリティ

お客様が安心してご利用いただけるようセキュリティ対策もバッチリ。第三者認証であるISMS(ISO27001)を取得済み。